GOODWAF防护平台防护用例:OWASP TOP10多种漏洞防护

-

2020-02-26 13:52:05

2020-02-26 13:52:05

-

浏览 7956

浏览 7956

概念

OWASP (Open Web Application Security Project) TOP 10 是一个由全球安全专家共同编制的 Web 应用程序安全风险清单,它列出了当前最常见和最具危害性的十大 Web 应用程序漏洞。以下是对 OWASP TOP 10 漏洞的相关概念描述:

1.注入攻击(Injection):注入攻击是指将恶意代码注入到应用程序的输入参数中,通过操纵解释器来执行非法操作。最常见的注入漏洞是 SQL(数据库)注入和 OS(操作系统)命令注入。

2.坏处验证(Broken Authentication):坏处验证是指由于弱密码、会话管理薄弱或其他身份验证问题,攻击者能够绕过身份验证机制获得未经授权的访问权限,从而导致用户身份泄露或会话劫持。

3.敏感数据泄露(Sensitive Data Exposure):敏感数据泄露是指在无效的加密、不安全的存储或不正确的数据处理等情况下,敏感数据(如密码、信用卡号等)被泄露或窃取。

4.XML 外部实体(XML External Entities,XXE):XML 外部实体攻击是指攻击者通过在 XML 文件中注入恶意的外部实体引用,来获取敏感数据、执行远程请求或对服务器进行拒绝服务攻击。

5.失效的访问控制(Broken Access Control):失效的访问控制指在应用程序中未正确实施访问控制机制,使攻击者能够未经授权地访问、修改或删除敏感数据。

6.安全配置错误(Security Misconfigurations):安全配置错误包括使用默认配置、开启不必要的服务、过度暴露的错误信息等,这些错误可能导致系统容易受到攻击或数据泄露。

7.跨站脚本(Cross-Site Scripting,XSS):跨站脚本攻击是指攻击者将恶意脚本注入到应用程序中,从而在用户的浏览器中执行恶意代码,从而窃取用户信息或进行其他恶意操作。

8.不安全的反序列化(Insecure Deserialization):不安全的反序列化是指攻击者利用反序列化漏洞来篡改对象的状态、执行任意代码或触发远程代码执行。

9.使用已知弱组件(Using Known Vulnerable Components):使用已知存在漏洞的组件会增加应用程序受到攻击的风险。攻击者可以针对已知的漏洞进行有针对性的攻击。

10.不足的日志记录和监测(Insufficient Logging & Monitoring):不足的日志记录和监测使得应用程序难以检测攻击并及时采取应对措施,从而延缓或阻碍安全事件的发现和处置。

以上的 OWASP TOP 10 漏洞,大多层面依然停留在逻辑等问题层面上,不仅仅是开发的问题,还有WEB应用程序的安全性问题,利用常见的任意文件下载漏洞、SSRF漏洞、目录遍历漏洞、命令执行漏洞等等,都会对应用程序造成严重的破坏或者泄露企业的核心信息数据,对于任何一个企业来说都是一个巨大的灾难。

核心原理

GOODWAF通过将Web应用程序的流量导向经过防火墙进行检查和过滤,以提供对常见OWASP TOP 10漏洞的防护。以下是GOODWAF防护OWASP TOP 10漏洞的部分相关技术:

1.坏处验证(Broken Authentication):GOODWAF使用强密码策略和多因素身份验证等功能,帮助实施强大的身份验证机制,防止攻击者绕过验证获取未经授权的访问权限。

2.XML外部实体(XML External Entities,XXE):GOODWAF检测并过滤XML文件中的外部实体引用,防止攻击者利用XXE漏洞来获取敏感数据或执行远程请求。

3.跨站脚本(Cross-Site Scripting,XSS):GOODWAF通过检测和过滤恶意脚本,防止XSS攻击。它可以识别并阻止恶意脚本的注入,从而保护用户浏览器免受XSS攻击的影响。

4.不安全的反序列化(Insecure Deserialization):GOODWAF检测并阻止反序列化漏洞的利用。它可以检查反序列化过程中传输的数据,防止攻击者篡改对象状态或执行恶意代码。

5.目录遍历(Directory traversal):GOODWAF会对用户输入的文件路径或文件名进行严格验证和过滤,确保不允许包含特殊字符序列,如"../"等,限制对敏感文件的访问。

6.命令执行(Command execution):GOODWAF首先会对传入的请求进行深入分析,检查请求中的参数、数据和用户输入,以识别潜在的命令执行漏洞,然后它会使用特定的规则和模式匹配算法,检测请求中是否包含已知的命令执行漏洞攻击特征,如果检测到潜在的命令执行漏洞攻击,它将根据配置的策略进行阻断或拦截,防止攻击达到目标系统。

GOODWAF利用其强大的安全策略、漏洞检测和实时监测功能,可以有效防护Web应用程序免受OWASP TOP 10漏洞一类的攻击,提供持续的安全保护。

功能开启:

漏洞举例

以下以部分典型漏洞举例,具体参考如下:

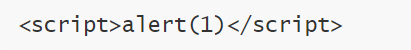

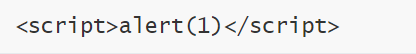

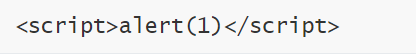

对未添加GOODWAF站点进行测试:使用代码

进行漏洞,攻击代码生效

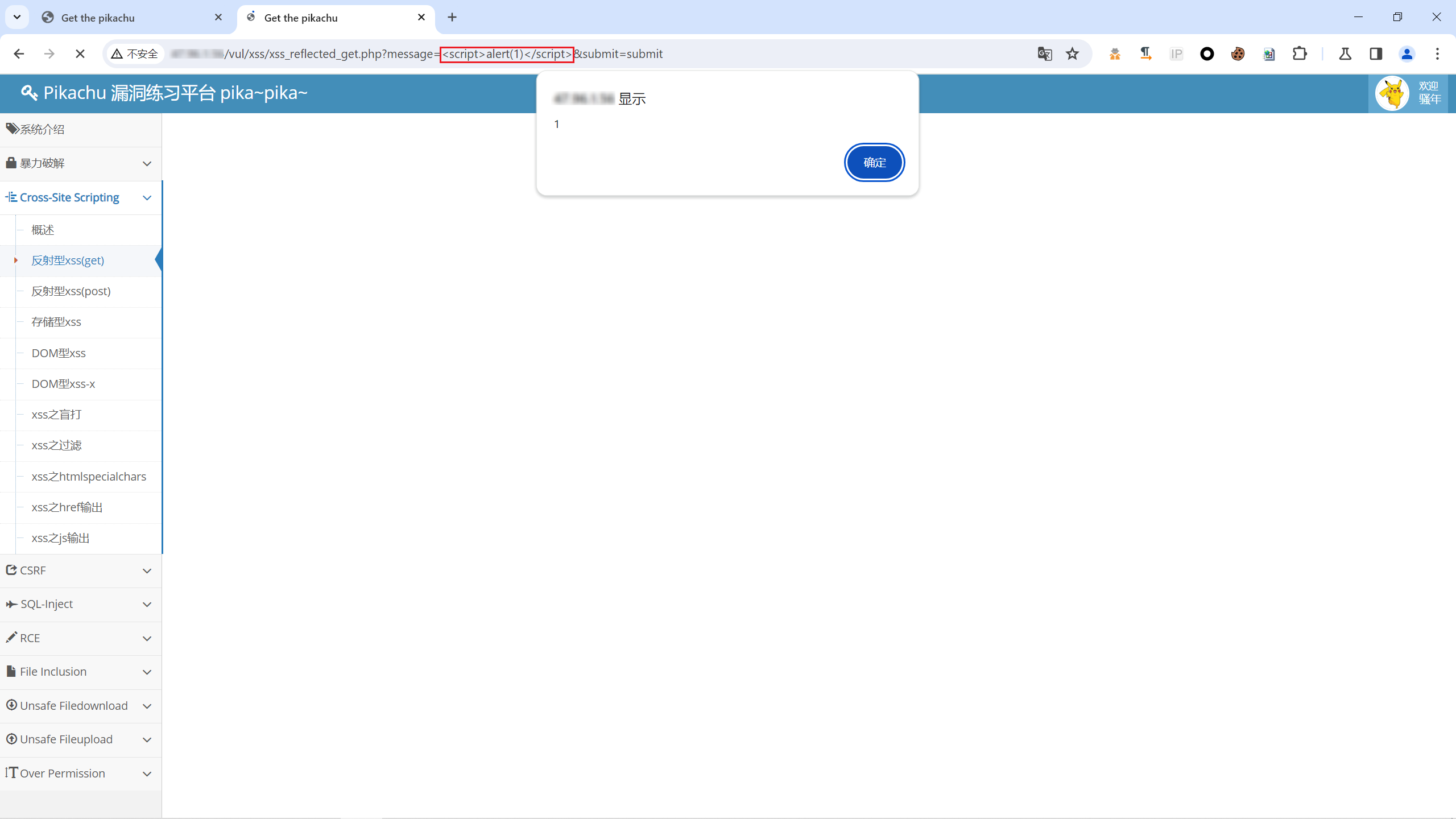

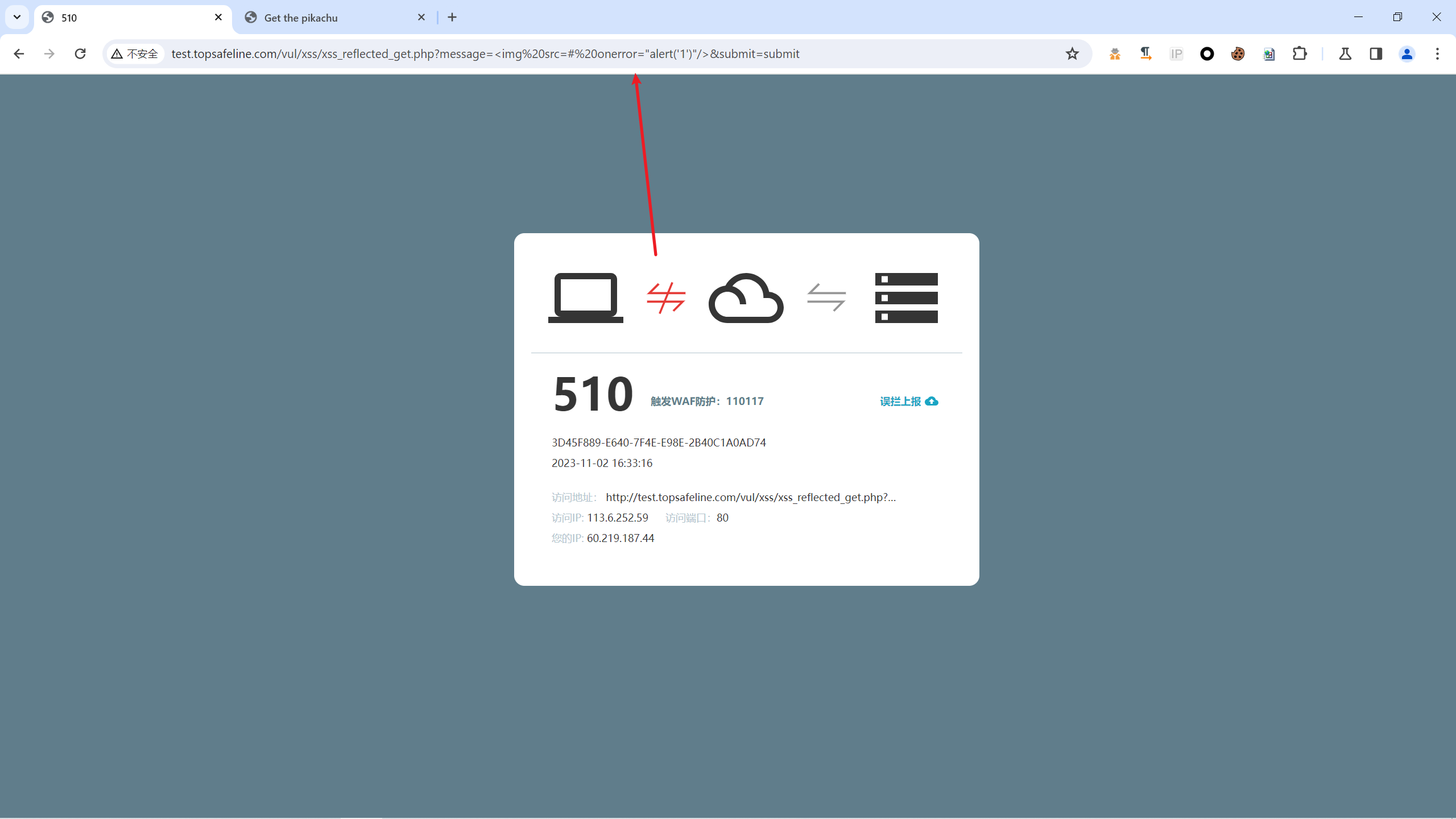

对未添加GOODWAF站点使用不同格式的代码测试,例如大小写、编码等绕过、其他标签等手段深度测试,攻击代码生效

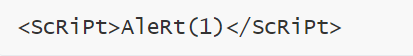

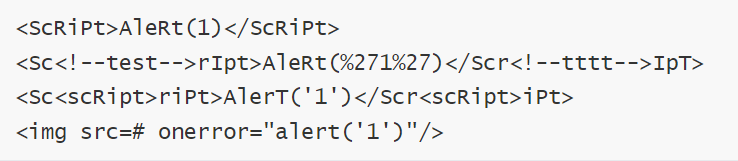

对添加GOODWAF站点进行测试:使用代码

进行漏洞测试,waf拦截,攻击失败。

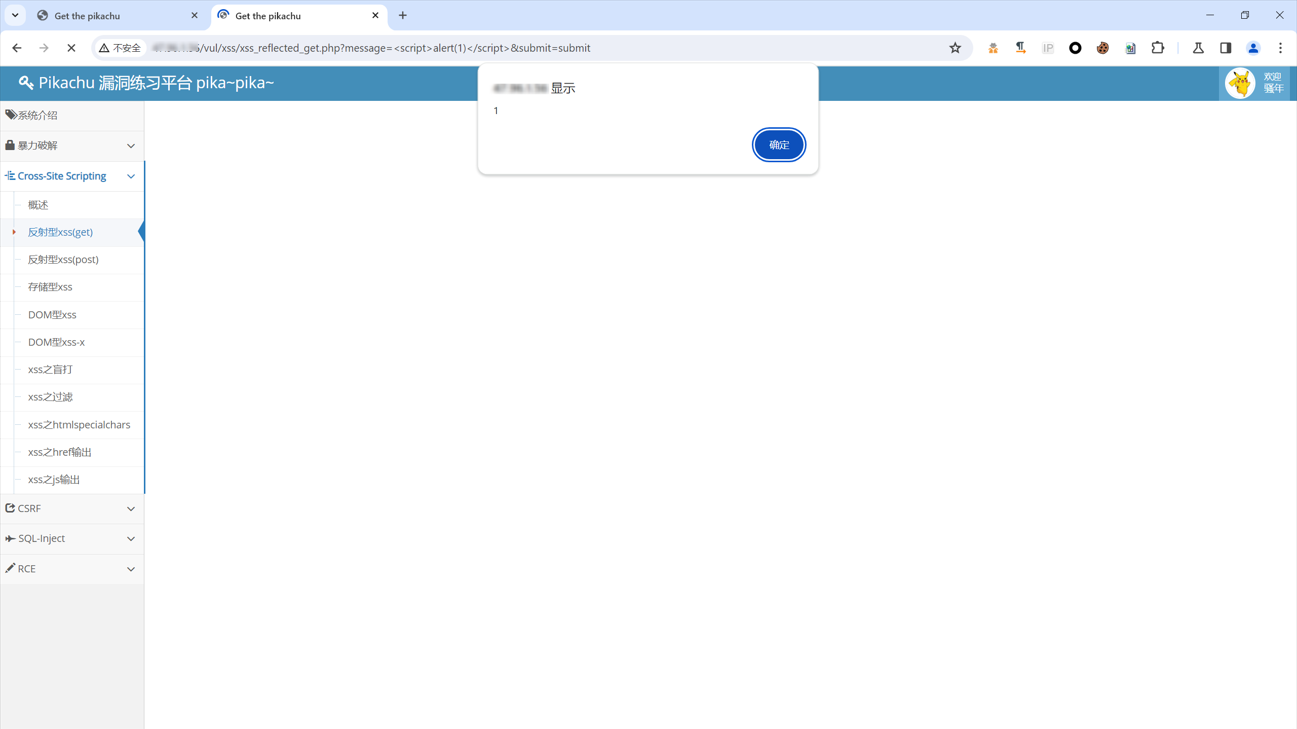

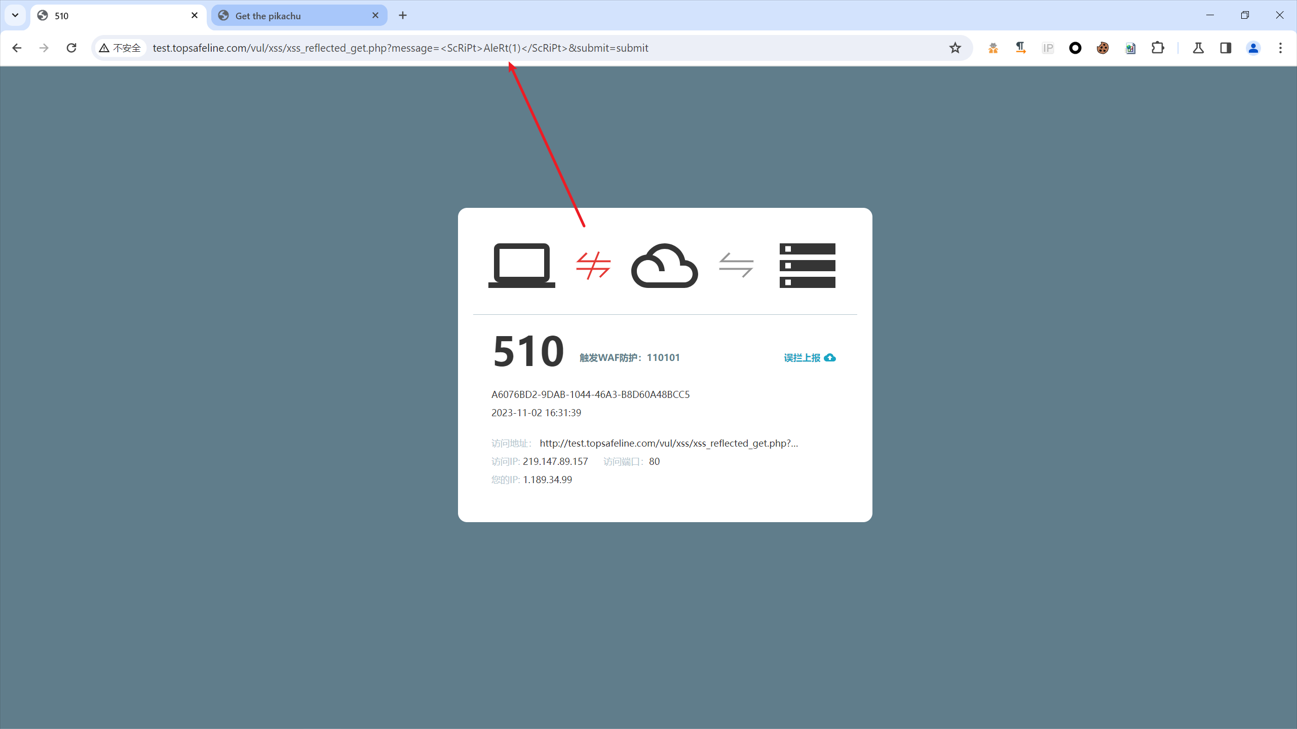

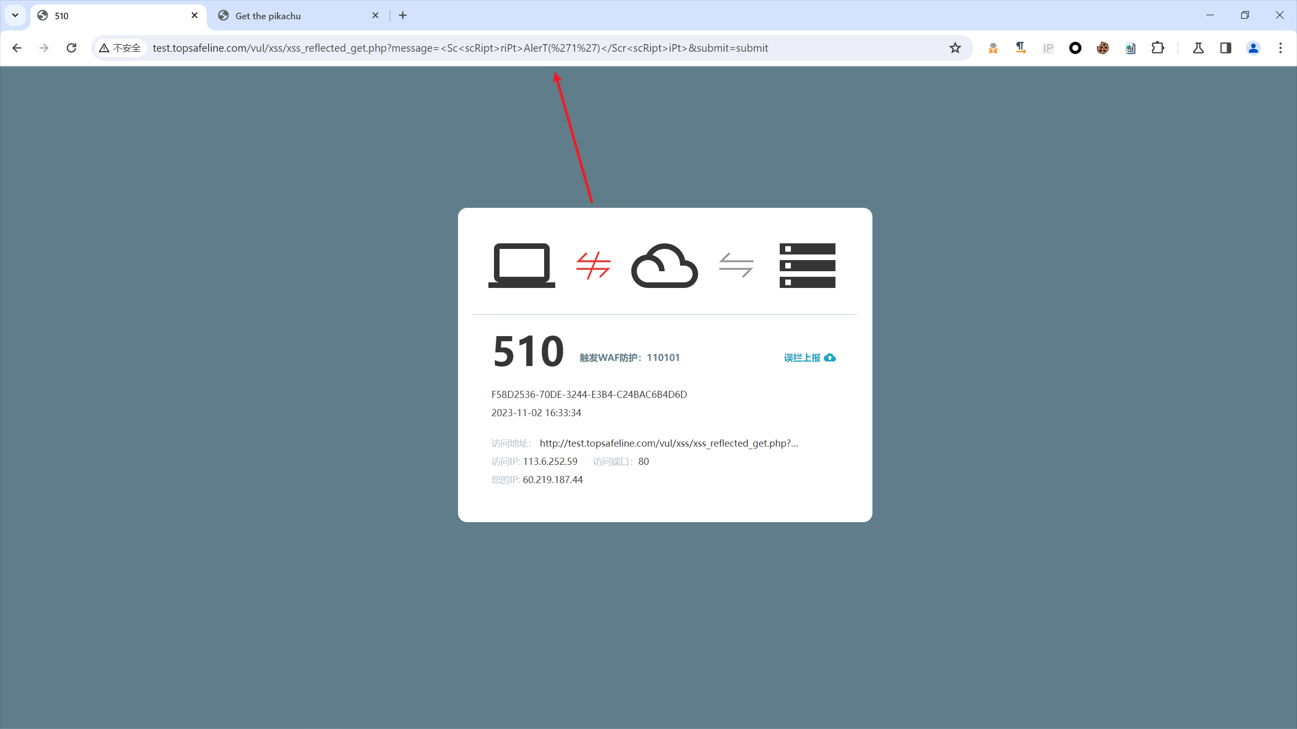

对添加GOODWAF站点使用不同格式的代码测试,例如大小写、编码等绕过、其他标签等手段深度测试,waf拦截,攻击失败。

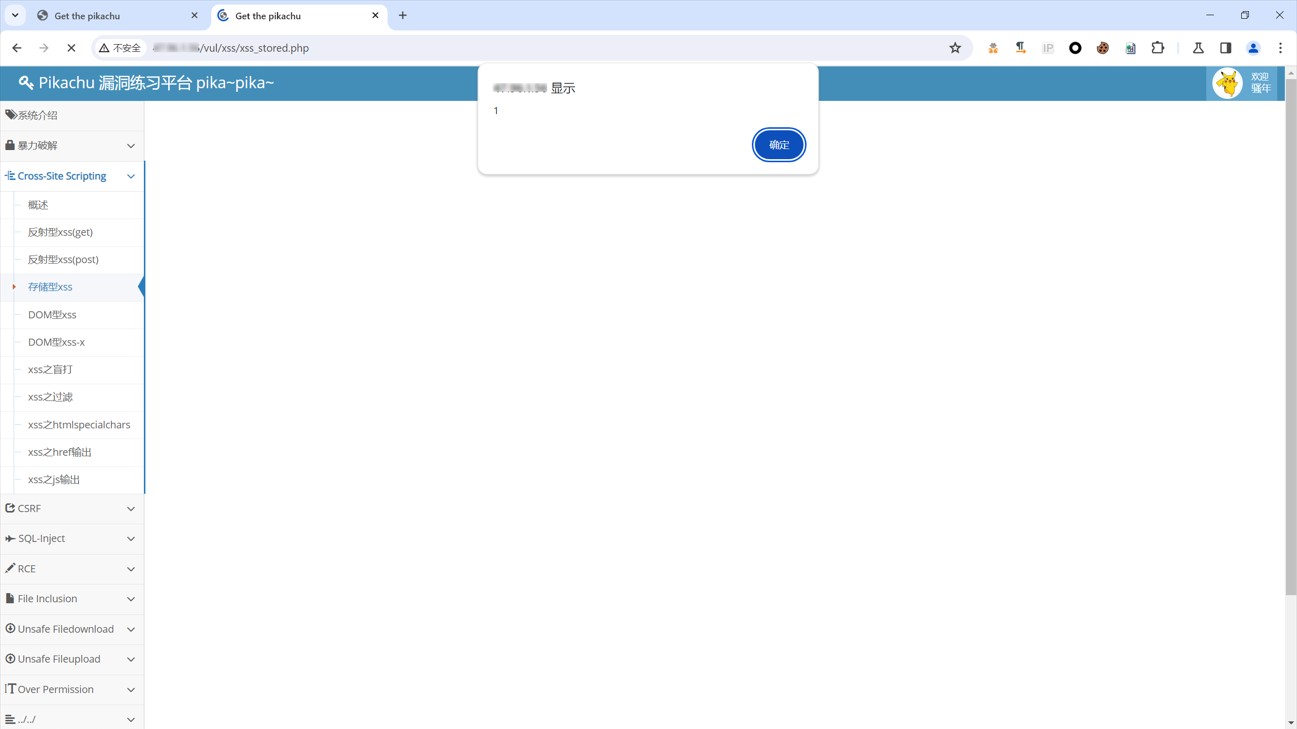

对未添加GOODWAF站点进行测试:使用代码

进行漏洞测试,攻击代码生效;每次请求页面均会出发代码。

对添加GOODWAF站点进行测试:使用代码

进行漏洞测试,waf拦截,攻击失败。不会被写入页面,有效防止XSS攻击输入

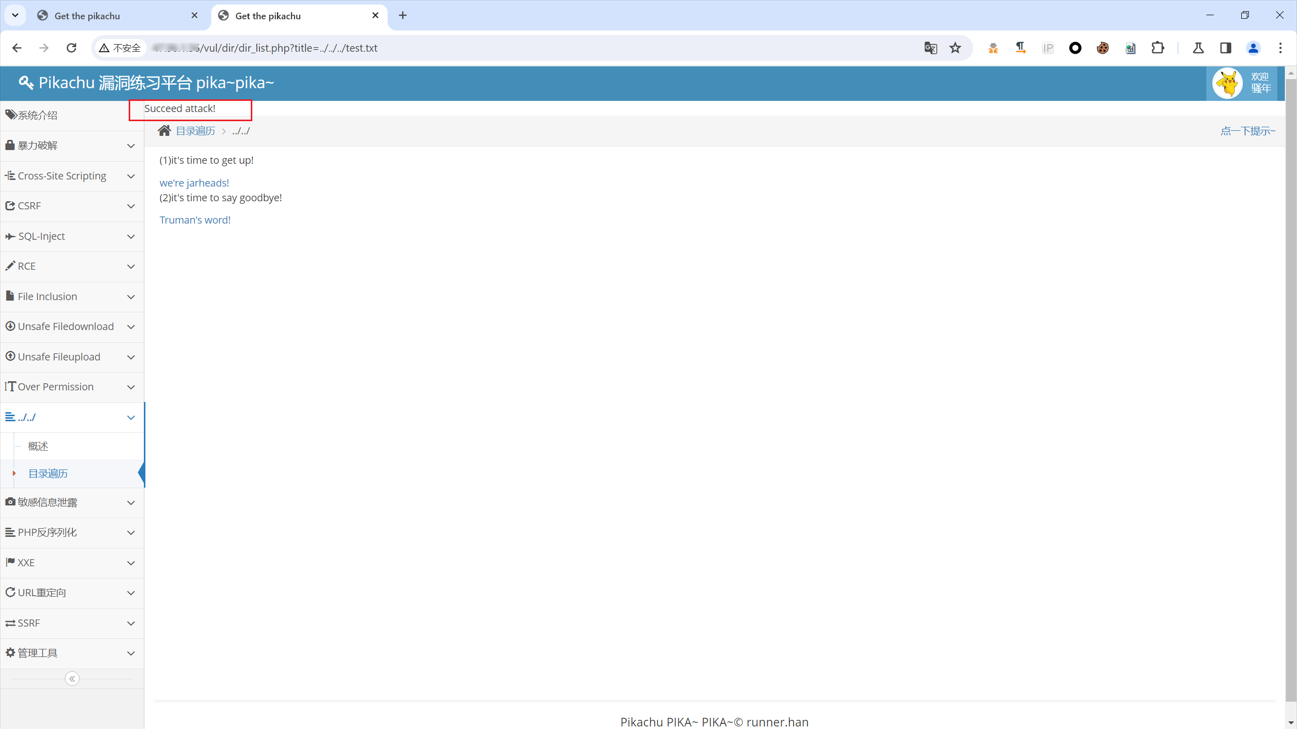

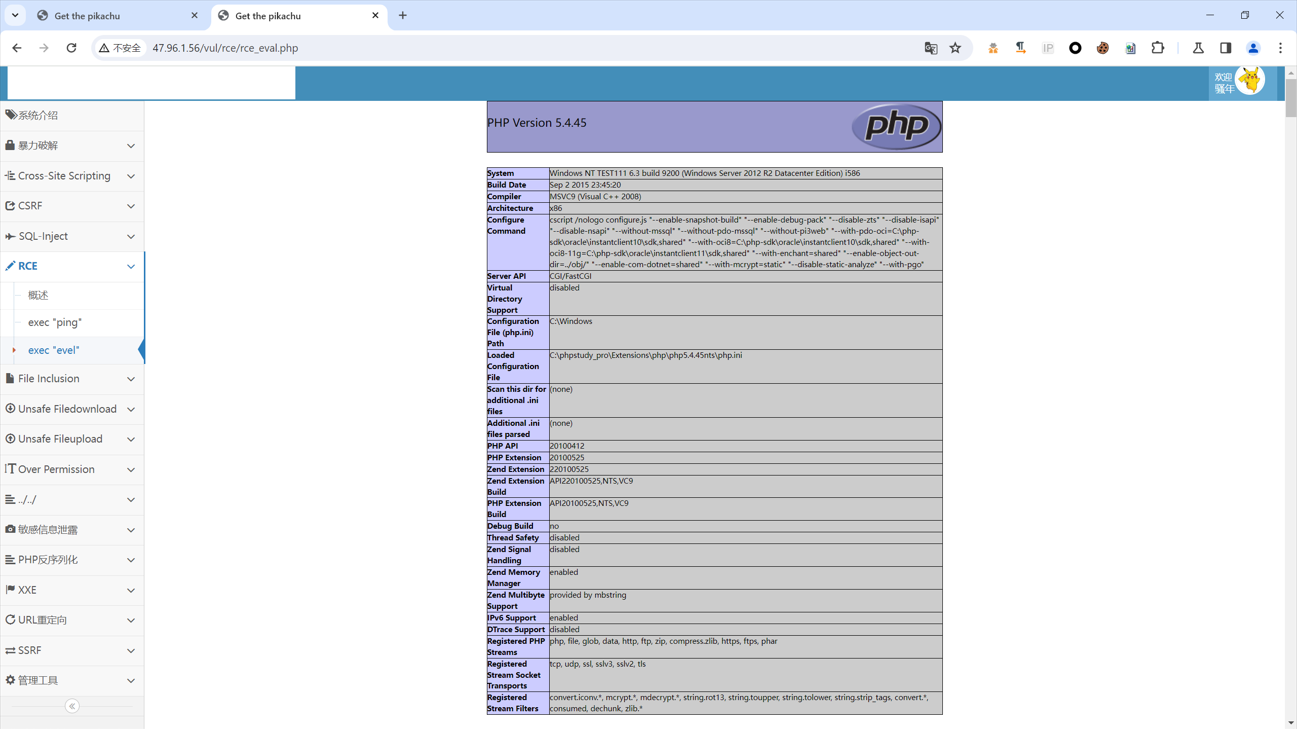

未添加GOODWAF站点漏洞测试,发现漏洞被成功触发:

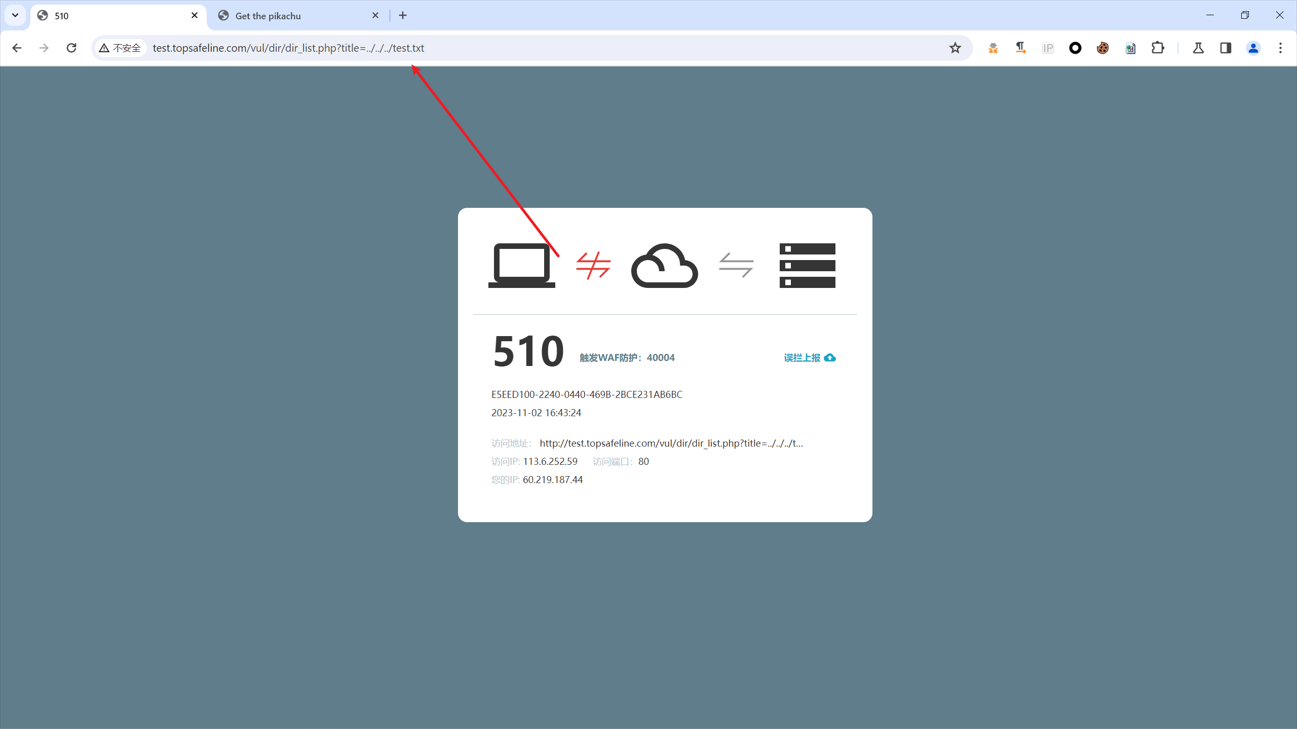

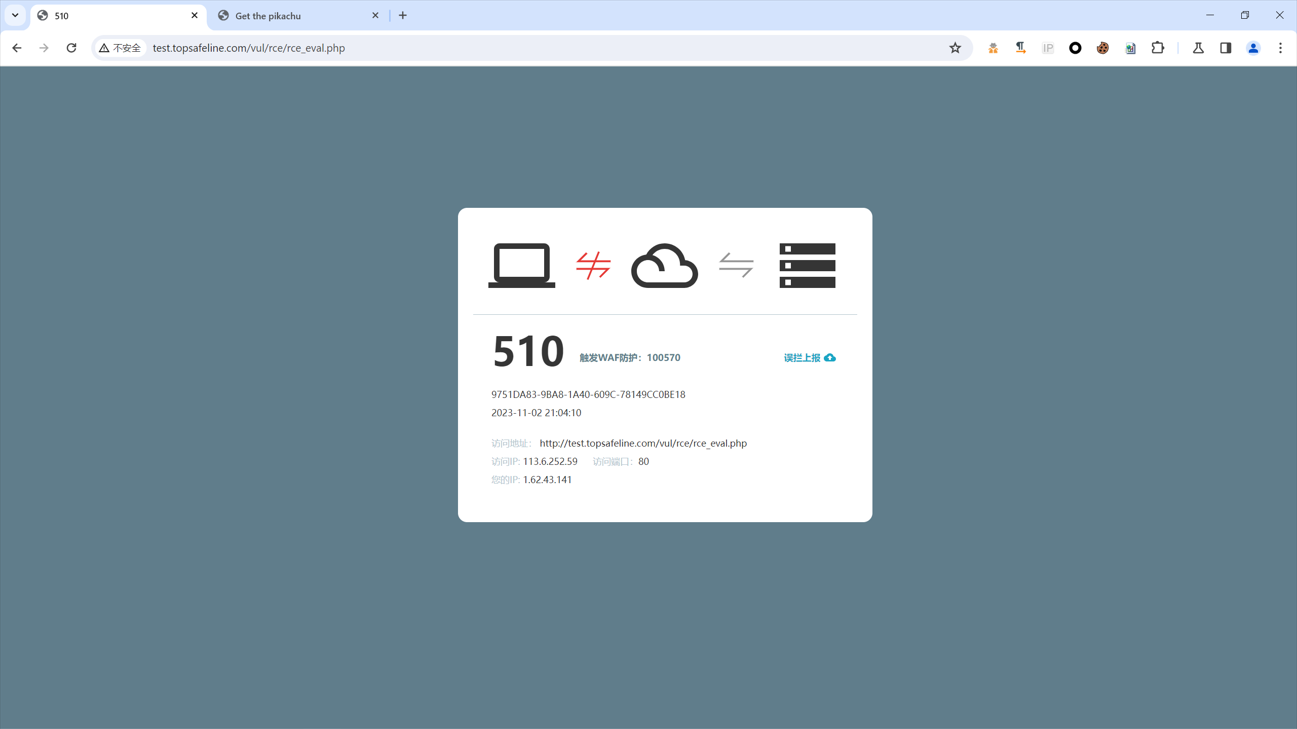

已添加GOODWAF站点漏洞测试,攻击代码被waf拦截:

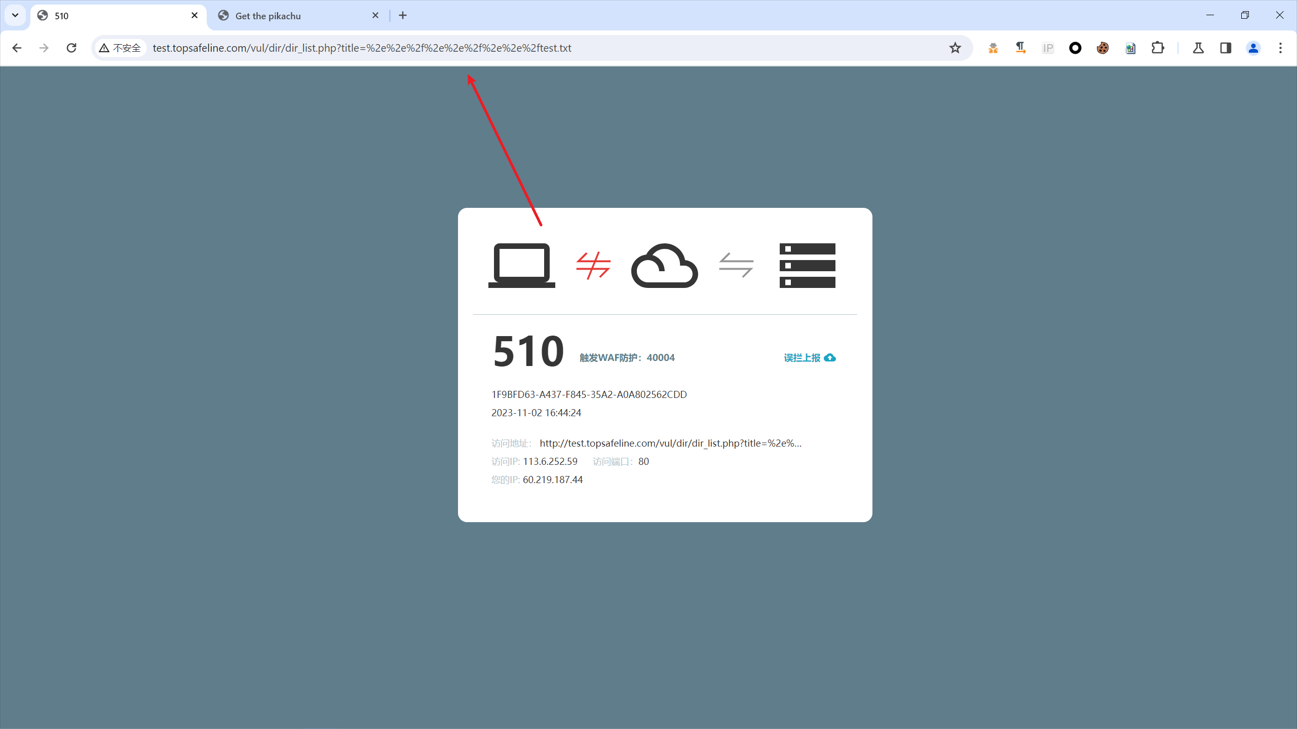

已添加GOODWAF站点漏洞测试,优化攻击代码,对其进行url编码等测试,攻击代码被waf拦截:

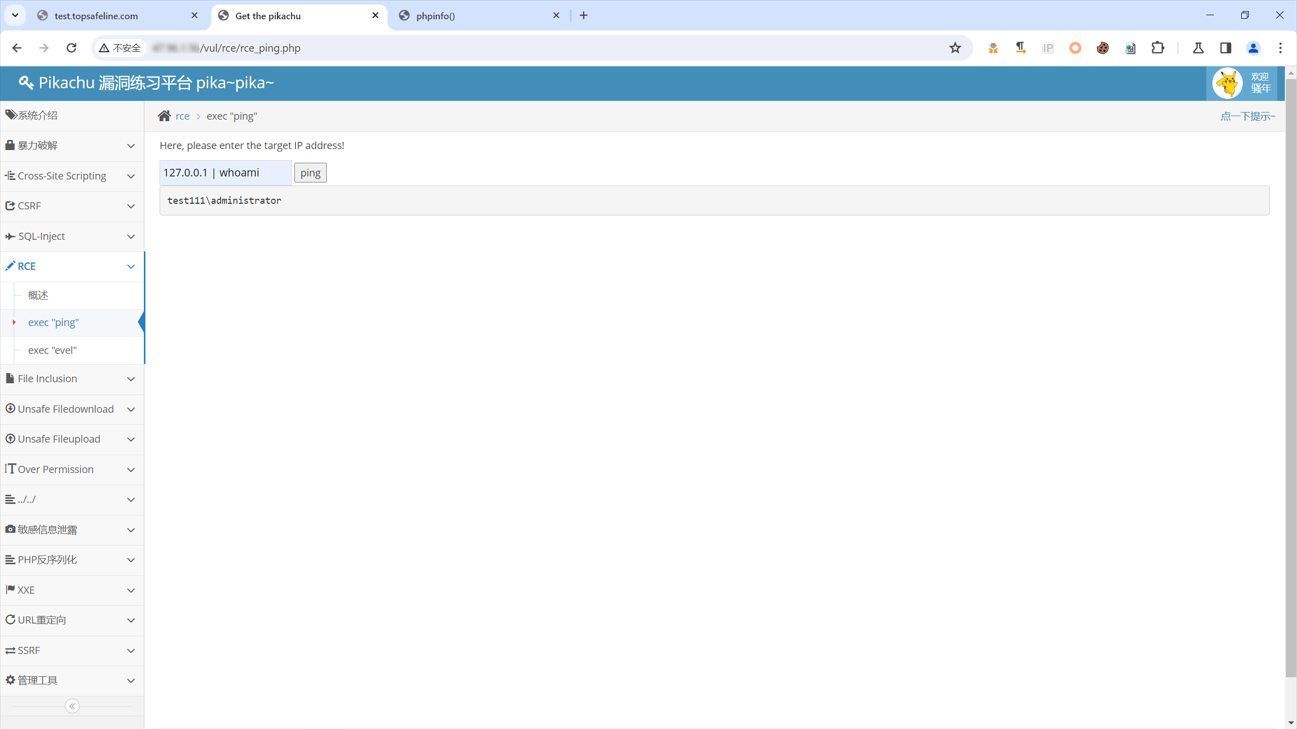

命令执行

未添加GOODWAF站点漏洞测试,发现漏洞被成功触发:

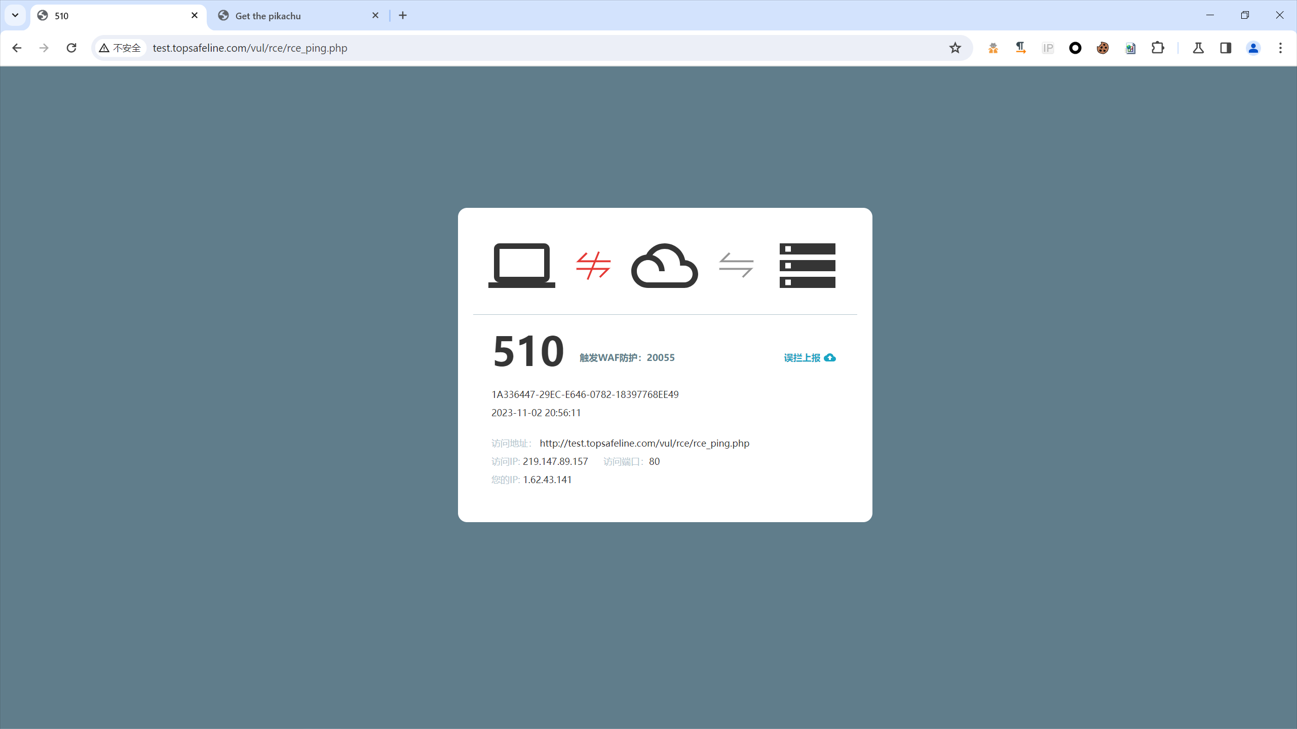

已添加GOODWAF站点漏洞测试,攻击代码被waf拦截:

-

销售

成为合作伙伴 联系销售: 13486113273155457792121348611049213845109681 -

入门

免费版 付费版 白皮书 -

社区

小红书 -

开发人员

技术资源 Goodwaf Workers AI算法系统 -

支持

支持 Goodwaf 状态 合规性 -

公司

关于Goodwaf 我们的团队 新闻

0

0