GOODWAF防护平台防护用例:阻止自动化暴力破解、爬虫等攻击。

-

2020-02-26 13:45:05

2020-02-26 13:45:05

-

浏览 4452

浏览 4452

防暴力破解爬虫等

概念

暴力破解、目录扫描、包括网络爬虫等,其都是一种倾向于自动化的攻击技术,用于尝试猜测弱口令、发现服务器上存在的目录和文件又或者是抓取网页数据收集情报等。攻击者通常使用自动化工具,如字典攻击、暴力破解工具、爬虫脚本等,通过不断尝试不同的目录路径或网页数据来寻找服务器上的敏感或隐藏的内容。

攻击者可能会使用多种策略来执行暴力破解目录,例如:

1.字典攻击:攻击者使用预先生成或收集的目录和文件名字典,逐个尝试这些字典中的目录路径或文件名。这些字典可能包含常用的目录和文件名、常见的应用程序路径、敏感文件路径等。

2.基于常用命名规则:攻击者根据常见的命名规则和约定来尝试猜测目录和文件的名称。例如,常见的命名约定包括"admin"、"login"、"backup"等。

3.弱口令攻击:如果存在需要身份验证的目录或文件,攻击者可能尝试使用常见的用户名和密码组合进行登录,以获取访问权限。

而对于网络爬虫来说,一般会进行如下工作:

1.发送请求:爬虫选择一个起始URL作为入口点,并向该URL发送HTTP请求。这个URL可以是一个特定的网页、网站的根目录或一个搜索引擎的结果页面。

2.下载网页内容:一旦请求被发送,爬虫会接收到服务器响应,并下载网页的HTML

3.解析网页:爬虫会解析下载的网页内容,提取出其中的链接、文本、图像和其他感兴趣的数据。通常使用HTML解析器(如Beautiful Soup)来帮助解析网页。

4.处理链接:爬虫会分析提取到的链接,并将它们添加到一个待爬取的URL队列中,以便后续的抓取。

5.递归抓取:爬虫从待爬取的URL队列中选择下一个URL,并重复上述的请求、下载、解析和链接处理过程,以实现递归的网页抓取。

6.存储数据:当爬虫提取到感兴趣的数据时,它可以将这些数据存储到数据库、文件或其他形式的持久化媒体中,以供后续分析和使用。

核心原理

GOODWAF当涉及到拦截暴力破解和目录扫描时,GOODWAF采取多种防护手段,以下列举几种GOODWAF的云端防护技术:

1.策略规则:GOODWAF内置一系列策略规则,用于检测和拦截具有暴力破解和目录扫描特征的请求。这些规则基于常见攻击模式和已知的漏洞,通过使用正则表达式、模式匹配和行为分析等技术,来识别潜在的攻击行为。

2.IP过滤和黑名单:GOODWAF使用IP过滤和黑名单机制,将已知的恶意IP地址或恶意的IP地址范围列入黑名单,并阻止其对目标网站或应用程序的访问。这可以有效地减少暴力破解和目录扫描的威胁。

3.异常流量检测:GOODWAF通过监测流量模式和行为分析,识别出异常的请求模式,如高频率的登录尝试、大量的目录扫描请求等。一旦异常流量被检测到,GOODWAF将立即采取措施,如确认验证码、延迟响应或触发人机验证等方式进行阻止。

4.智能机器学习:GOODWAF还应用了相关的机器学习算法和行为分析,来识别潜在的暴力破解和目录扫描行为。通过对大量的数据进行模型训练和分析,GOODWAF可以自动学习攻击模式,并实时检测和拦截新的攻击尝试。

GOODWAF也可以帮助拦截网络爬虫(Web Crawlers)来保护网站和应用程序的安全。以下列举几种GOODWAF的云端拦截网络爬虫技术:

1.用户代理识别:GOODWAF通过检查请求中的用户代理(User Agent)字段来判断是否是网络爬虫。网络爬虫通常会在其请求中包含特定的用户代理标识,以标明其身份和目的。通过配置识别规则,GOODWAF可以判断请求是否由常见的网络爬虫发起,从而采取相应的措施。

2.IP限制和黑名单:GOODWAF使用IP限制和黑名单功能,将已知的网络爬虫IP地址或已知的网络爬虫IP地址范围列入黑名单,并阻止其对网站或应用程序的访问。GOODWAF可以使用公共的网络爬虫IP黑名单,也可以根据自身业务需求配置自定义的黑名单。

3.请求频率限制:网络爬虫往往以高频率请求网站的不同页面或资源。GOODWAF会根据事先设定的频率限制阈值,对请求进行监测和控制。如果某个IP地址或用户在短时间内发送过多的请求,超过了设定的限制,GOODWAF就可以限制其访问或拒绝请求,以减轻爬虫对网站资源的压力。

4.JavaScript挑战:GOODWAF融入了JavaScript挑战(JavaScript Challenge)的方式来识别网络爬虫。即它会在请求中插入一段带有JavaScript计算的代码,要求客户端执行并返回结果。正常的浏览器可以正确执行和返回结果,而大多数网络爬虫则无法执行JavaScript代码,从而被识别为爬虫并进行相应处理。

总的来说,GOODWAF通过结合多种技术手段和策略规则,能够检测和拦截暴力破解、目录扫描以及网络爬虫等自动化攻击行为,从而保护目标网站和应用程序的安全,为客户提供提供有效的安全防护和安全性控制。

功能开启:

拦截测试

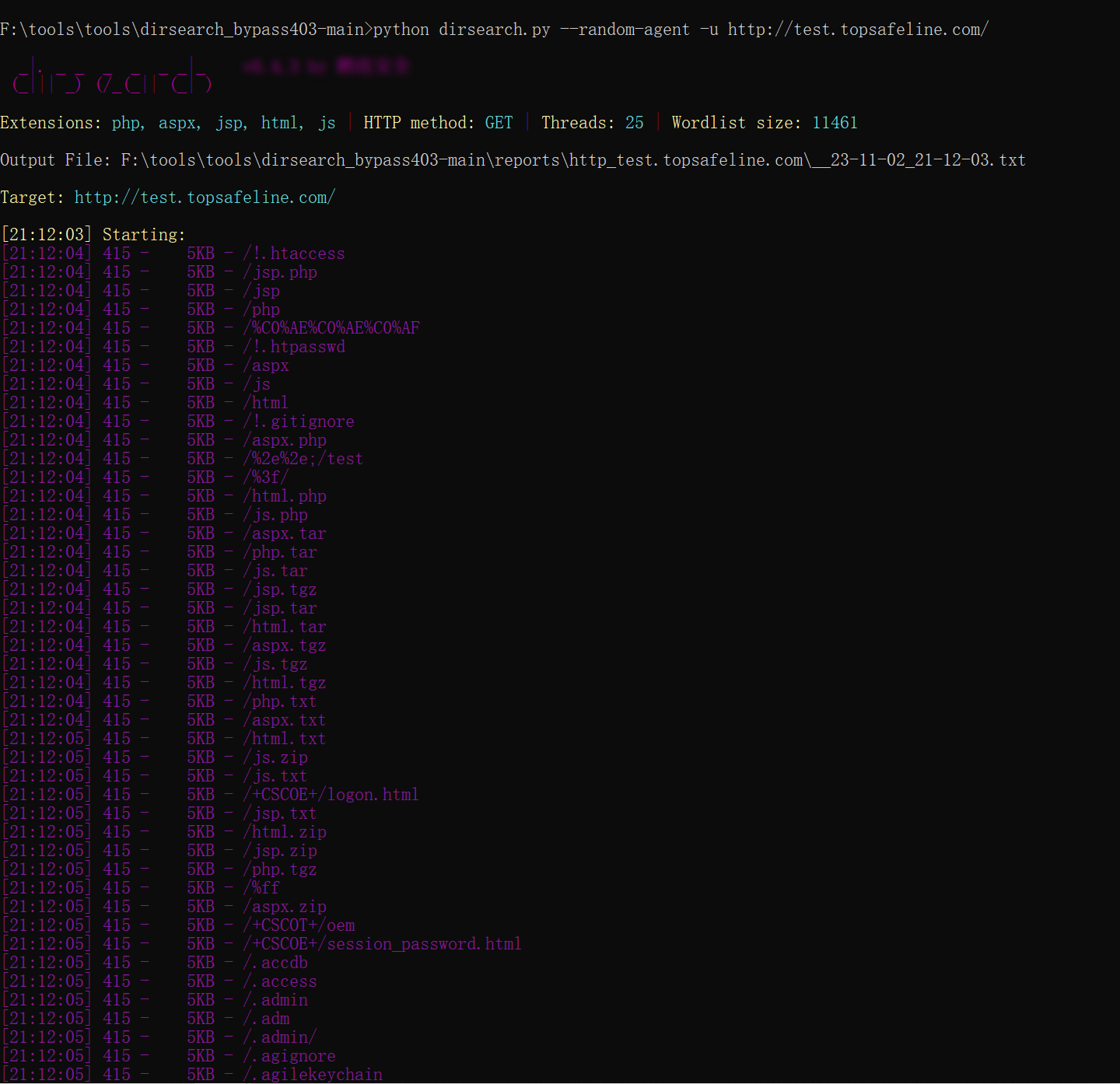

未部署GOODWAF防护之前,网站处于暴露面,可被自动化行为攻击获取敏感信息等。

当部署GOODWAF以后,防护功能开启,拦截生效,有效阻止恶意攻击请求。

-

销售

成为合作伙伴 联系销售: 13486113273155457792121348611049213845109681 -

入门

免费版 付费版 白皮书 -

社区

小红书 -

开发人员

技术资源 Goodwaf Workers AI算法系统 -

支持

支持 Goodwaf 状态 合规性 -

公司

关于Goodwaf 我们的团队 新闻

0

0